Protégez le SI de votre entreprise :

DIAGNOSTIC CYBERSÉCURITÉ COMPLET ET PERSONNALISÉ

1800€

Vous représentez une PME ou êtes en charge de sa cybersécurité ?

Saviez-vous que :

- 90% des victimes d’attaques de logiciels malveillants sont des PME

- Plus de 40% des PME ont connu un incident de cybersécurité en 2023.

- L'augmentation du nombre d'attaques informatiques en 2023 était de +128% et concernait 71% des PME !

- Plus de 60% des PME déposent le bilan dans les 6 mois qui suivent une cyberattaque

- Dans plus d’un cas sur deux, le préjudice total a été chiffré à plus de 300 000€.

La question n'est plus de savoir si vous subirez une cyberattaque, mais quand.

Avez-vous les outils adaptés et nécessaires pour détecter ces menaces ?

Pour contribuer à cette problématique, IPgarde propose un diagnostic* cybersécurité complet afin de sécuriser les PME françaises

Notre accompagnement a pour objectif de minimiser les impacts d'une cyberattaque pour votre organisation et/ou vous permettre de vous placer durablement du côté des PME qui survivent à une cyberattaque !

Nos experts vous permettront d'identifier vos forces et faiblesses, ainsi que les moyens à mettre en œuvre pour renforcer la sécurité de votre système d'information. Notre audit et diagnostic est basé sur 42 mesures, qui vont traiter principalement des thématiques suivantes :

- Connaissance du système d'information

- Contrôle et authentification des accès

- Sécurisation des postes

- Sécurisation du réseau

- Sécurisation de l'administration

- Supervision, audit et réaction aux signaux

- Gestion de la nomadisation

- Maintient à jour du système d'information

- Sensibilisation et formation des équipes

Pour chacune des 42 mesures essentielles référencées, nos experts analysent si votre organisme atteint le niveau standard (minimum requis) ou le niveau renforcé. Le cas échéant sera construite une feuille de route avec plan d’actions pour mettre en conformité votre système d’information.

(*) Audit & Diagnostic CYBER « Hygiène » informatique de l’entreprise basé sur le référentiel Guide d’hygiène informatique de l’ANSSI qui reprend les mesures de bases et avancées à mettre en œuvre au sein d’une entreprise pour assurer sa sécurité sanitaire informatique.

Les 3 étapes du diagnostic cybersécurité complet IPgarde

Après vous avoir approché par mail ou téléphone pour qualifier votre projet, un rendez-vous technique sera pris entre votre interlocuteur principal (ingénieur cybersécurité) et votre référent informatique (DSi / RSi) de votre entreprise pour la réalisation de votre audit.

Ce RDV a pour objectif de permettre à notre Expert d'avoir une vision complète sur :

-

Le niveau de sécurité de votre SI

Suite à l'audit, votre interlocuteur aura une vue globale sur les outils mis en place (ou non 😉) afin de protéger votre infrastructure informatique. Il pourra ainsi construire une matrice sur tous les éléments qu'il pourrait être pertinent de modifier / rajouter, et les mettre en exergue avec le degré d'importance de ces améliorations.

Notre audit a pour objectif de vous accompagner pour faire un bilan de la situation sur les pratiques de sécurité en place au sein de votre organisation. Nos experts construisent ainsi un guide de bonnes pratiques spécifique pour éviter d’être victime d’une attaque informatique.

L’application des différentes mesures (qui vont couvrir des thématiques clés en règle d’hygiène informatique) vous permettent ainsi de réduire considérablement les risques d’une cyberattaque et de renforcer la protection de votre SI.

-

L'organisation et les stratégies établies au sein de votre organisation

De la même manière, il pourra identifier les moyens en place (humains, techniques et structurels) en matière de sécurité informatique afin de valider ou non votre conformité, et ainsi identifier le type de plan d’actions à mener (s’il s’agit d’appliquer les recommandations de base lorsqu’elles sont absentes, ou de renforcer l’existant)

Nos experts apprécieront les moyens en place, les règles à respecter ainsi que la présence de guide sur les bons comportements à adopter en matière de sécurité des systèmes d’information.

Nous identifions les moyens en place (humains, techniques et structurels) en matière de sécurité informatique, qui permettent de valider ou non votre conformité sur chacune des thématiques clés de cet audit.

Le plan d’action vous permettra de renforcer l’existant et/ou de travailler sur une mise en conformité en l’absence des règles de base préconisées en hygiène informatique.

-

Le niveau d'éducation de vos collaborateurs et le risque humain

L’humain est la première et dernière barrière dans la protection de vos données, et est donc une dimension clé de cet audit !

« 70% des attaques sont véhiculées par email et plus de 90% impliquent une erreur humaine ! L’humain est donc au cœur de toute stratégie cybersécurité ».

Il est dès lors essentiel de mesurer les sources potentielles de vulnérabilités provenant du levier humain.

Par exemple : certaines équipes peuvent avoir des accès privilégiés et par méconnaissance ou inadvertance réaliser des opérations génératrices de vulnérabilités. D’autre part, un défaut de connaissance sur les risques cyber de certains de vos collaborateurs expose davantage à un risque de subir une attaque phishing ou ransomware !Nos experts apprécieront là aussi les moyens en place au niveau de l'accès aux données, les règles à respecter et les mesures en place sur les bons comportements à adopter (au sein de l'entreprise, en déplacement, en termes de politique des mots de passe, de sensibilisation des collaborateurs, de sécurisation de la messagerie, de la charte informatique, etc.)

Entre 15 jours et 3 semaines après l'audit, votre interlocuteur reviendra vers vous pour vous rendre (et commenter en direct) une restitution. Celle-ci contient :

-

Une note sur 10 pour chacun des points de contrôle

Vous aurez ainsi un graphique présentant les 9 pôles contrôlés selon la notation qui leur est attribuée par notre cyber-agent. Ce graphique fera office de bilan des points forts et des points faibles de votre système de sécurité actuel.

-

Une liste de recommandations quick-wins

Cette liste répertorie les actions que vous pourriez mener répondant à un de ces caractères : des actions rapides et faciles à mettre en place et qui amélioreront votre sécurité, OU des actions complexes, mais URGENTES à mettre en place pour assurer un niveau de sécurité minimal.

-

Une liste de recommandations à moyen terme

De la même manière, un listing des actions moins urgente (ou moins rapides à mettre en place), mais tout aussi importantes, vous sera remis.

-

Des éléments complémentaires pour aller plus loin

Enfin, votre interlocuteur vous fera également part d'actions complémentaires que vous pouvez envisager de mettre en place sur le long terme pour parfaire votre cyber-défense.

Suite à la restitution, les équipes IPgarde font en sorte de vous fournir un accompagnement sur le long terme :

-

Remise d'un guide écrit

En parallèle de la restitution, votre interlocuteur dédié vous fournira un guide écrit à conserver précieusement. Celui-ci décrit les étapes à mettre en place si un jour votre entreprise est touchée par une cyberattaque : vous aurez ainsi un premier soutien dans une situation délicate et déstabilisante, avant de vous tourner si besoin vers des professionnels de la cybersécurité.

-

Proximité et disponibilité

Suite à ce premier contact, vous tisserez avec votre interlocuteur les prémices d'une relation de confiance. Nous saurons vous accompagner dans le futur en cas de besoin plus poussé sur le sujet, ou tout simplement pour répondre à vos interrogations.

Que contient la restitution finale ?

Une note/10 sur les 9 pôles de cybersécurité contrôlés afin de

Faire un bilan complet de l'état de la sécurisation des SI

-

𝗖𝗼𝗻𝗻𝗮𝗶𝘀𝘀𝗮𝗻𝗰𝗲 du système d'information

-

𝗖𝗼𝗻𝘁𝗿𝗼̂𝗹𝗲 𝗲𝘁 𝗮𝘂𝘁𝗵𝗲𝗻𝘁𝗶𝗳𝗶𝗰𝗮𝘁𝗶𝗼𝗻 des accès

-

Sécurisation des 𝗽𝗼𝘀𝘁𝗲𝘀

-

Sécurisation du 𝗿𝗲́𝘀𝗲𝗮𝘂

-

Sécurisation de 𝗹'𝗮𝗱𝗺𝗶𝗻𝗶𝘀𝘁𝗿𝗮𝘁𝗶𝗼𝗻

-

𝗦𝘂𝗽𝗲𝗿𝘃𝗶𝘀𝗶𝗼𝗻, 𝗮𝘂𝗱𝗶𝘁 𝗲𝘁 𝗿𝗲́𝗮𝗰𝘁𝗶𝗼𝗻 aux signaux

-

Gestion de 𝗹𝗮 𝗻𝗼𝗺𝗮𝗱𝗶𝘀𝗮𝘁𝗶𝗼𝗻

-

𝗠𝗮𝗶𝗻𝘁𝗶𝗲𝗻𝘁 𝗮̀ 𝗷𝗼𝘂𝗿 du système d'information

-

𝗦𝗲𝗻𝘀𝗶𝗯𝗶𝗹𝗶𝘀𝗮𝘁𝗶𝗼𝗻 𝗲𝘁 𝗳𝗼𝗿𝗺𝗮𝘁𝗶𝗼𝗻 des équipes

Une liste de recommandations quick-wins pour

Améliorer efficacement sa cybersécurité à très court terme

-

Analyse des 𝗱𝗮𝗻𝗴𝗲𝗿𝘀 𝗽𝗼𝘁𝗲𝗻𝘁𝗶𝗲𝗹𝘀 que pourraient rencontrer vos SI 𝗮̀ 𝗰𝗼𝘂𝗿𝘁 𝘁𝗲𝗿𝗺𝗲

-

Priorisation des actions à mener, 𝘁𝗲𝗰𝗵𝗻𝗶𝗾𝘂𝗲𝘀 𝗼𝘂 𝘀𝘁𝗿𝗮𝘁𝗲́𝗴𝗶𝗾𝘂𝗲𝘀, pour créer ou améliorer la première couche de sécurisation 𝘃𝗶𝗮 𝗱𝗲𝘀 𝗮𝗰𝘁𝗶𝗼𝗻𝘀 𝗿𝗮𝗽𝗶𝗱𝗲𝗺𝗲𝗻𝘁 𝗲𝘁 𝗳𝗮𝗰𝗶𝗹𝗲𝗺𝗲𝗻𝘁 𝗺𝗶𝘀𝗲𝘀 𝗲𝗻 𝗽𝗹𝗮𝗰𝗲

-

Arbitrage sur 𝗹𝗲𝘀 𝗮𝗰𝘁𝗶𝗼𝗻𝘀 𝗱𝗲 𝘀𝗲𝗻𝘀𝗶𝗯𝗶𝗹𝗶𝘀𝗮𝘁𝗶𝗼𝗻 𝗲𝘁 𝗱𝗲 𝗳𝗼𝗿𝗺𝗮𝘁𝗶𝗼𝗻 à mener auprès de vos équipes

-

Si nécessaire : 𝗲𝗻 𝗰𝗮𝘀 𝗱𝗲 𝗴𝗿𝗼𝘀 𝗱𝗮𝗻𝗴𝗲𝗿, conseils sur la mise en place de 𝗰𝗼𝘂𝗰𝗵𝗲𝘀 𝗱𝗲 𝘀𝗲́𝗰𝘂𝗿𝗶𝘁𝗲́ + 𝗰𝗼𝗺𝗽𝗹𝗲𝘅𝗲𝘀

Une liste de recommandations à moyens termes pour

Consolider la cybersécurité de son entreprise dans le temps

-

Analyse des 𝗱𝗮𝗻𝗴𝗲𝗿𝘀 𝗽𝗼𝘁𝗲𝗻𝘁𝗶𝗲𝗹𝘀 que pourraient rencontrer vos SI 𝗮̀ 𝗺𝗼𝘆𝗲𝗻 𝘁𝗲𝗿𝗺𝗲

-

Listing d'actions à mener, 𝘁𝗲𝗰𝗵𝗻𝗶𝗾𝘂𝗲𝘀 𝗼𝘂 𝘀𝘁𝗿𝗮𝘁𝗲́𝗴𝗶𝗾𝘂𝗲𝘀, pour améliorer la couche de sécurité en place 𝘃𝗶𝗮 𝗱𝗲𝘀 𝗮𝗰𝘁𝗶𝗼𝗻𝘀 𝗽𝗹𝘂𝘀 𝗰𝗼𝗺𝗽𝗹𝗲𝘅𝗲𝘀, 𝗺𝗮𝗶𝘀 𝗻𝗼𝗻 𝗺𝗼𝗶𝗻𝘀 𝗶𝗺𝗽𝗼𝗿𝘁𝗮𝗻𝘁𝗲𝘀

Des éléments écrits pour structurer votre travail et

Accompagner vos équipes de sécurité sur le long terme

-

Une liste d'éléments à arbitrer en interne pour 𝗱𝗲́𝗰𝗶𝗱𝗲𝗿 𝗱𝗲 𝗹𝗲𝘀 𝗶𝗻𝘁𝗲́𝗴𝗿𝗲𝗿 𝗼𝘂 𝗻𝗼𝗻 𝗮̀ 𝘃𝗼𝘁𝗿𝗲 𝘀𝗲́𝗰𝘂𝗿𝗶𝘀𝗮𝘁𝗶𝗼𝗻

-

La remise d'un guide écrit pour 𝗮𝗰𝗰𝗼𝗺𝗽𝗮𝗴𝗻𝗲𝗿 𝘃𝗼𝘁𝗿𝗲 𝗲𝗻𝘁𝗿𝗲𝗽𝗿𝗶𝘀𝗲 𝗲́𝘁𝗮𝗽𝗲 𝗽𝗮𝗿 𝗲́𝘁𝗮𝗽𝗲 𝗲𝗻 𝗰𝗮𝘀 𝗱𝗲 𝗰𝘆𝗯𝗲𝗿𝗮𝘁𝘁𝗮𝗾𝘂𝗲 sur vos SI

-

La mise en relation de vos équipes avec des ingénieurs en cybersécurité 𝗽𝗿𝗲̂𝘁𝘀 𝗮̀ 𝘃𝗼𝘂𝘀 𝗮𝗶𝗱𝗲𝗿 𝗲𝗻 𝗰𝗮𝘀 𝗱'𝘂𝗿𝗴𝗲𝗻𝗰𝗲 𝗲𝘁/𝗼𝘂 𝗱𝗲 𝗽𝗿𝗼𝗷𝗲𝘁

“Notre expérience avec le CTN se résume en 3 mots : 𝗧𝗿𝗮𝗻𝗾𝘂𝗶𝗹𝗶𝘁𝗲́ de pouvoir confier sa cybersécurité à des experts aux compétences éprouvées par nos pentests ; 𝗣𝗿𝗼𝘅𝗶𝗺𝗶𝘁𝗲́ avec les équipes qui nous accompagnent au quotidien et nous connaissent parfaitement ; 𝗣𝗲́𝗱𝗮𝗴𝗼𝗴𝗶𝗲 des rapports d'incidents, à la fois très accessibles, détaillés et pointus pour nous donner les meilleurs éléments de prise de décision”.

“Le service CTN associé au partenariat et a la proximité que nous avons avec IPGARDE est très important pour nous. Le CTN nous 𝗿𝗲𝗺𝗼𝗻𝘁𝗲 𝗱𝗲𝘀 𝗮𝗹𝗲𝗿𝘁𝗲𝘀 que nous ne voyons pas forcément et 𝗰𝗲𝘁𝘁𝗲 𝗮𝗻𝘁𝗶𝗰𝗶𝗽𝗮𝘁𝗶𝗼𝗻 𝗲𝘀𝘁 𝗽𝗲𝗿𝗳𝗼𝗿𝗺𝗮𝗻𝘁𝗲, en plus 𝗱'𝗲̂𝘁𝗿𝗲 𝗰𝗿𝗶𝘁𝗶𝗾𝘂𝗲 et de 𝗻𝗼𝘂𝘀 𝗽𝗿𝗼𝗽𝗼𝘀𝗲𝗿 𝗱𝗲𝘀 𝗮𝘅𝗲𝘀 𝗱'𝗮𝗺𝗲́𝗹𝗶𝗼𝗿𝗮𝘁𝗶𝗼𝗻. Ils agissent très vite et recommandent certaines actions 𝗮𝘃𝗲𝗰 𝘂𝗻𝗲 𝗮𝗽𝗽𝗿𝗼𝗰𝗵𝗲 𝗱'𝗲𝘅𝗽𝗲𝗿𝘁𝘀 complémentaire de nos compétences”

Comment se déroule le diagnostic cybersécurité IPgarde ?

Inscription

Votre entreprise fait part de sa volonté de réaliser l'audit de cybersécurité avec les ingénieurs experts IPgarde.

Validation de votre participation

Les équipes IPgarde recueillent et valident votre participation. Vous êtes recontacté sous 15 jours pour définir vos besoins et une date de réalisation de l'audit.

Réalisation de l'audit

Votre interlocuteur privilégié, ingénieur spécialisé en cybersécurité, réalise avec le DSi / RSi de votre entreprise un audit complet de votre infrastructure pour pouvoir réaliser le diagnostic final.

Restitution du diagnostic

Sous 15 jours, votre interlocuteur revient vers vous pour définir une date de réalisation de la restitution. Pendant celle-ci, il vous fournira et vous commentera un document écrit évaluant 9 pôles de cybersécurité de vos SI, et vous donnant des recommandations à court et moyen termes.

BONUS

En bonus, votre interlocuteur vous fournira une liste de sujets à arbitrer (mon entreprise devrait-elle actionner ces leviers ?), mais également un document type pour vous décrire la marche à suivre en cas de cyberattaque sur vos SI.

Create impact with real data

Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor incididunt ut labore et dolore magna aliqua.

Ultricies leo integer malesuada nunc vel risus commodo viverra. At erat pellentesque adipiscing commodo elit at.

Customize metrics to create your story

Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor incididunt ut labore et dolore magna aliqua. Ultricies leo integer malesuada nunc vel risus commodo viverra. At erat pellentesque adipiscing commodo elit at.

Questions fréquentes

Qu'est-ce qu'un EDR, et quelles sont les différences avec un MDR ?

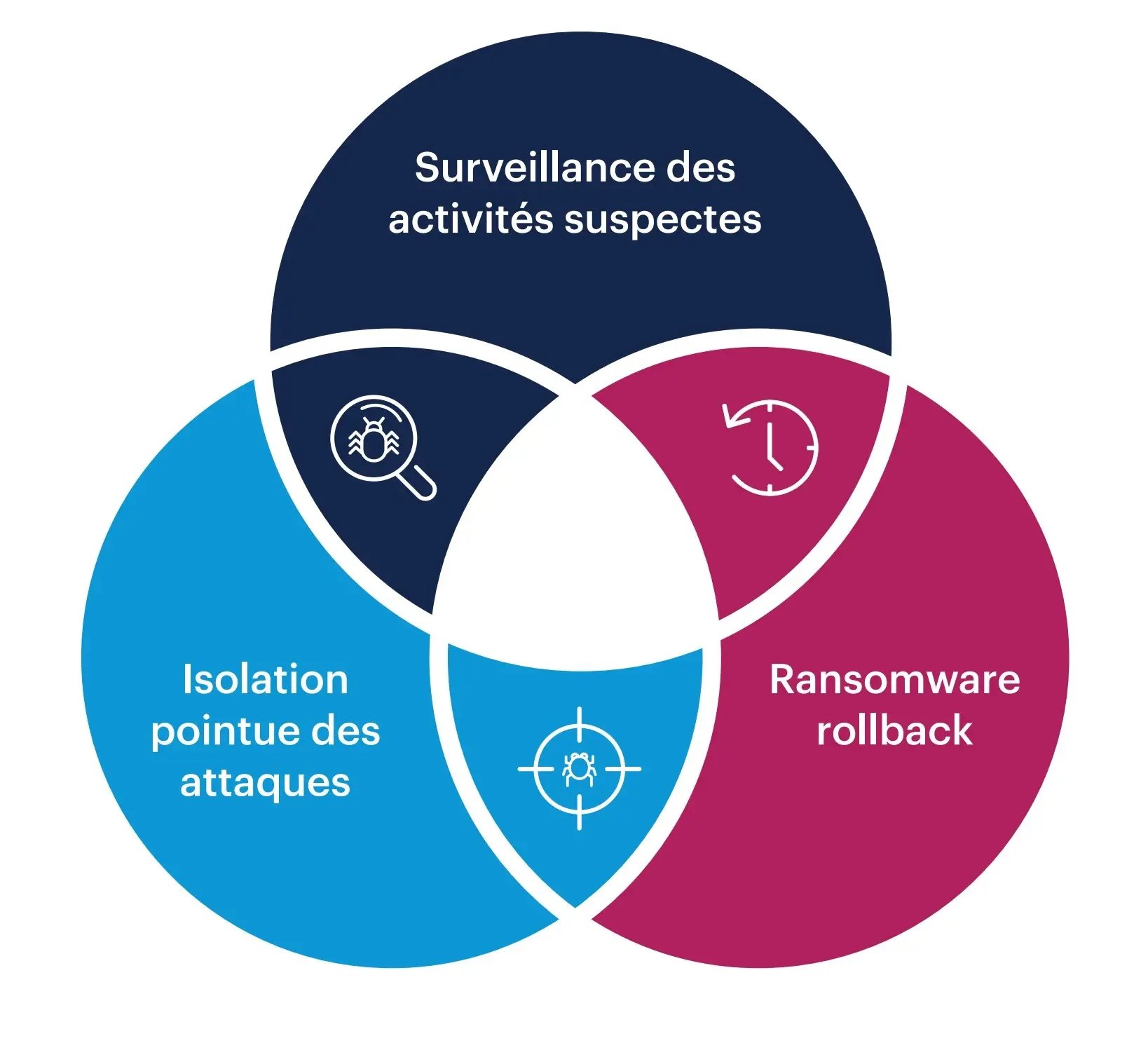

L’EDR (Endpoint Detection and Response) est un outil qui permet d’aller plus loin que les antivirus dans votre système de protection. Celui-ci est capable d’analyses comportementales en monitorant les actions d’une machine pour remplir 3 missions :

- La détection d’évènements inhabituels sur chaque machine qui remontent sur une plateforme centralisée afin de permettre l’apprentissage à l’outil, et l’aider ainsi à détecter ces signaux sur l’ensemble des machines en cas d’apparition.

- L’investigation de ces signaux pour aider le SOC (ou l’équipe chargée du management de l’EDR) à rapidement déterminer le nombre et l’identité des machines compromises en cas d’attaque.

ATTENTION : sans management ou suivi par le SOC, le logiciel ne fait que donner les outils pour l’investigation, mais il ne peut l’interpréter seul que dans un périmètre limité. - La remédiation : il est capable de bloquer, supprimer ou isoler un malware pour aider l’équipe informatique à retrouver une situation stable en cas de stress d’attaque.

Là encore, il nécessite souvent l’intervention humaine pour effectuer ces tâches (même s’il facilite grandement celles-ci)

L’EDR managé (ou MDR) ajoute un service humain épaulant vos équipes informatiques ou de sécurité qui analysera chaque alerte pour trier les messages les plus sérieux et ainsi prioriser les alertes à la collectivité cliente selon leur degré de dangerosité.

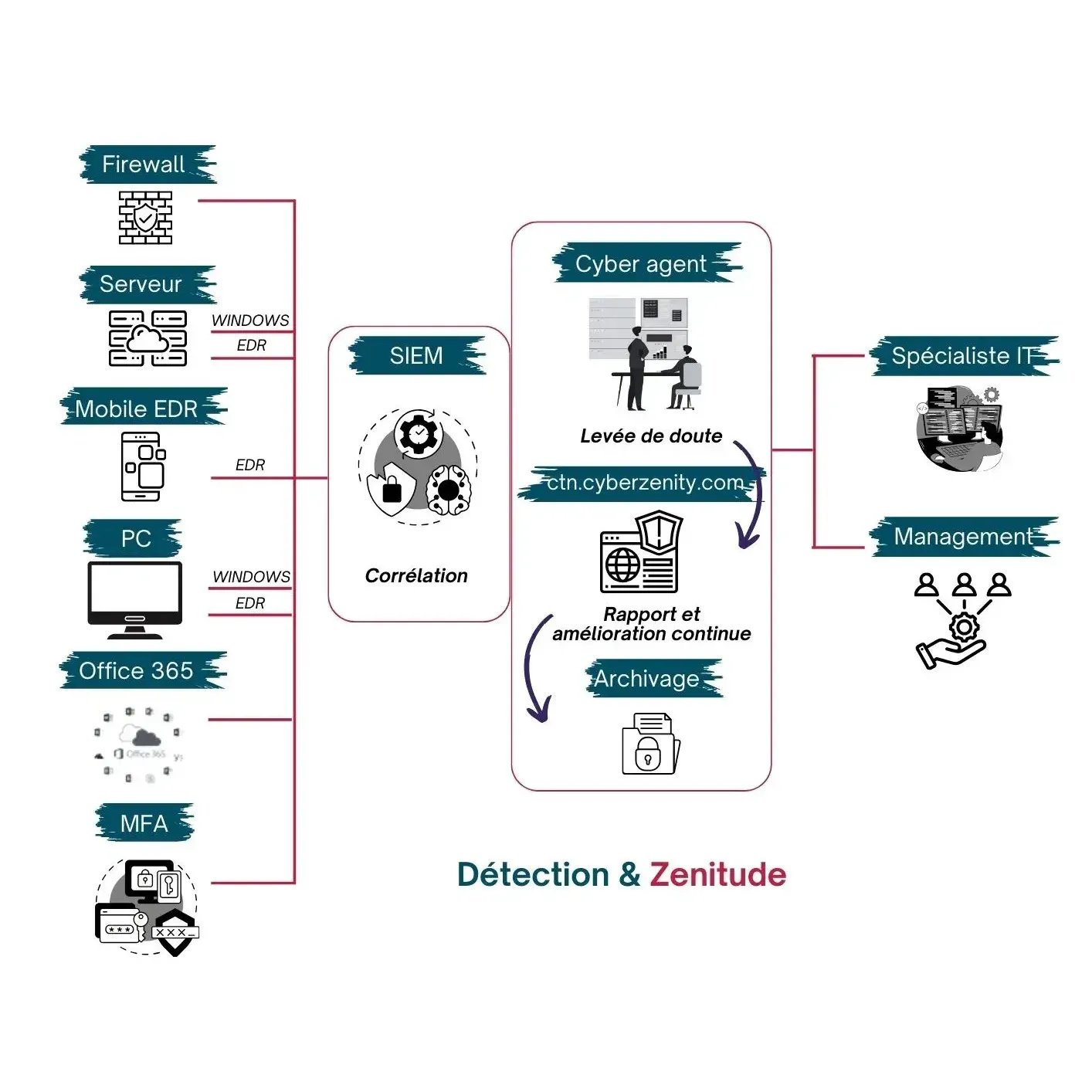

Quelle est la valeur ajoutée du CTN Cyberenity by IPgarde?

Le Centre de Télésurveillance Numérique de Cyberenity est un SOC (Security Operations Center) disposant d’un service d’ingénieurs surveillant en permanence votre SI. Il vous offre une capacité de détection et de protection accrue et une analyse humaine complémentaire pour vous aider à réagir afin de minimiser les conséquences en cas de cyberattaque. C’est actuellement le plus haut niveau de surveillance en matière de cybersécurité.

De plus, il vous permet d’avoir accès à des prestations de pointe tels que :

- LE niveau de protection ultime qui va bien au-delà des solutions à moindres budgets type MDR, Micro SOC, NDR,…

- Un niveau de protection XDR ( EXtended Detection and Response) permettant d’accélérer les investigations et de détecter les attaques sophistiquées en connectant de nombreuses sources de logs (0ffice 365, firewalls, Systèmes d’exploitation Windows, Linux, MFA…). Ces outils permettent à la solution XDR et au CTN de détecter des signaux extrêmement faibles permettant de réagir dès les premiers signes d’attaque

- La disposition pour les opérateurs de prendre la main à distance sur vos terminaux pour pousser les investigations et remédiations encore plus loin.

- L’archivage réglementaire des logs en cas d’attaque pour faciliter les enquêtes des autorités compétentes en parallèle d’un éventuel PRA.

Mais également une expérience certaine de gestion de crise pour vous accompagner en cas d’attaque sur la marche à suivre pour minimiser les conséquences sur votre SI.

La solution EDR managé (MDR) + SOC clefs en main permet aux collectivités d’accéder à cette expertise sans avoir à se soucier de l’acquisition ou de la maintenance de ressource internes très coûteuses, avec un service 24/7 veillant en continu sur la sécurité de leurs réseaux.

Quelles sont les sources d'origine des logs traités par le CTN Cyberenity by IPgarde ?

Les outils principaux utilisés chez IPgarde pour la cybersécurité de nos clients ⬇️

Datasheet MDR

Description technique de l'offre d'EDR managé Cyberenity by IPgarde

Voir la fiche produit

Datasheet CTN / SOC

Description technique de l'offre Centre de Télésurveillance Numérique Cyberenity by IPgarde

Voir la fiche produitPartenaires cybersécurité IPgarde

Les MEILLEURS outils du marché, INFOGÉRÉS par des ingénieurs en cybersécurité Cyberenity,

à un PRIX ACCESSIBLE à toutes les tailles de collectivité.